Мобільні телефони пройшли довгий шлях розвитку з моменту свого першого публічного появлення. Від базової функції голосових викликів до SMS, а згодом і до повноцінних смартфонів з додатками, сучасний телефон сьогодні здатний виконувати майже всі завдання, які раніше вимагали повноцінного персонального комп’ютера. За його допомогою можна відкривати гараж, замовляти продукти, викликати таксі та навіть спостерігати за домашніми тваринами під час відсутності. Проте існує ще одна функція, про яку знають не всі, але яка може виявитися несподівано корисною – керування комп’ютером.

Справді, комп’ютером можна керувати безпосередньо з мобільного пристрою. Водночас можливий і зворотний сценарій – керування Android-смартфоном з персонального комп’ютера, включно з більшістю моделей на базі Android. Це реалізується двома способами: через віддалене керування або через локальне керування. У випадку віддаленого керування з’єднання відбувається через інтернет, що дозволяє отримувати доступ до ПК або Mac з будь-якого місця. Локальне керування, навпаки, передбачає, що обидва пристрої мають бути підключені до однієї Wi-Fi-мережі або з’єднані через Bluetooth.

Обидва типи керування підтримуються навіть на пристроях зі старими версіями Android, що робить їх зручним способом повторного використання застарілих смартфонів. Нижче наведено покроковий опис того, як налаштувати керування комп’ютером за допомогою Android-смартфона, використовуючи Chrome Remote Desktop для віддаленого доступу та Unified Remote для локального керування.

Віддалений доступ до екрана комп’ютера через Chrome Remote Desktop

Chrome Remote Desktop є одним з базових Android-додатків для керування ПК або Mac з мобільного пристрою. Програма працює шляхом віддзеркалення екрана комп’ютера на дисплеї Android-смартфона, що дозволяє користуватися обчислювальними можливостями ПК або Mac, перебуваючи в іншій кімнаті або навіть поза домом. Головна умова полягає в тому, щоб комп’ютер був увімкнений і підключений до інтернету.

Для налаштування Chrome Remote Desktop на комп’ютері з Windows або macOS необхідно виконати такі дії:

Відкрити браузер Google Chrome.

Перейти на сайт remotedesktop.google.com/access.

Увійти до облікового запису Google, якщо вхід ще не виконано.

Натиснути кнопку завантаження для налаштування віддаленого доступу.

Встановити розширення Chrome Remote Desktop у браузері з нового вікна.

Повернутися до вкладки Chrome Remote Desktop та натиснути Accept & Install.

Запустити інсталятор Chrome Remote Desktop Host.

Задати назву комп’ютера.

Натиснути Next.

Створити PIN-код із шести або більше цифр.

Натиснути Start для завершення налаштування.

Надати всі необхідні дозволи для роботи Chrome Remote Desktop Host.

Після цього комп’ютер буде готовий до віддаленого доступу. Для підключення з Android-смартфона необхідно виконати такі кроки:

Завантажити Chrome Remote Desktop з Play Store.

Відкрити додаток.

Увійти в той самий обліковий запис Google.

На головному екрані вибрати комп’ютер для підключення.

Ввести PIN-код, створений під час налаштування на комп’ютері.

Натиснути стрілку для початку з’єднання.

Через короткий проміжок часу на екрані смартфона з’явиться зображення робочого столу комп’ютера, після чого стане доступна повноцінна взаємодія. Можна масштабувати зображення, відкривати програми та файли, а також користуватися екранною клавіатурою, яка містить клавішу Windows та функціональні клавіші.

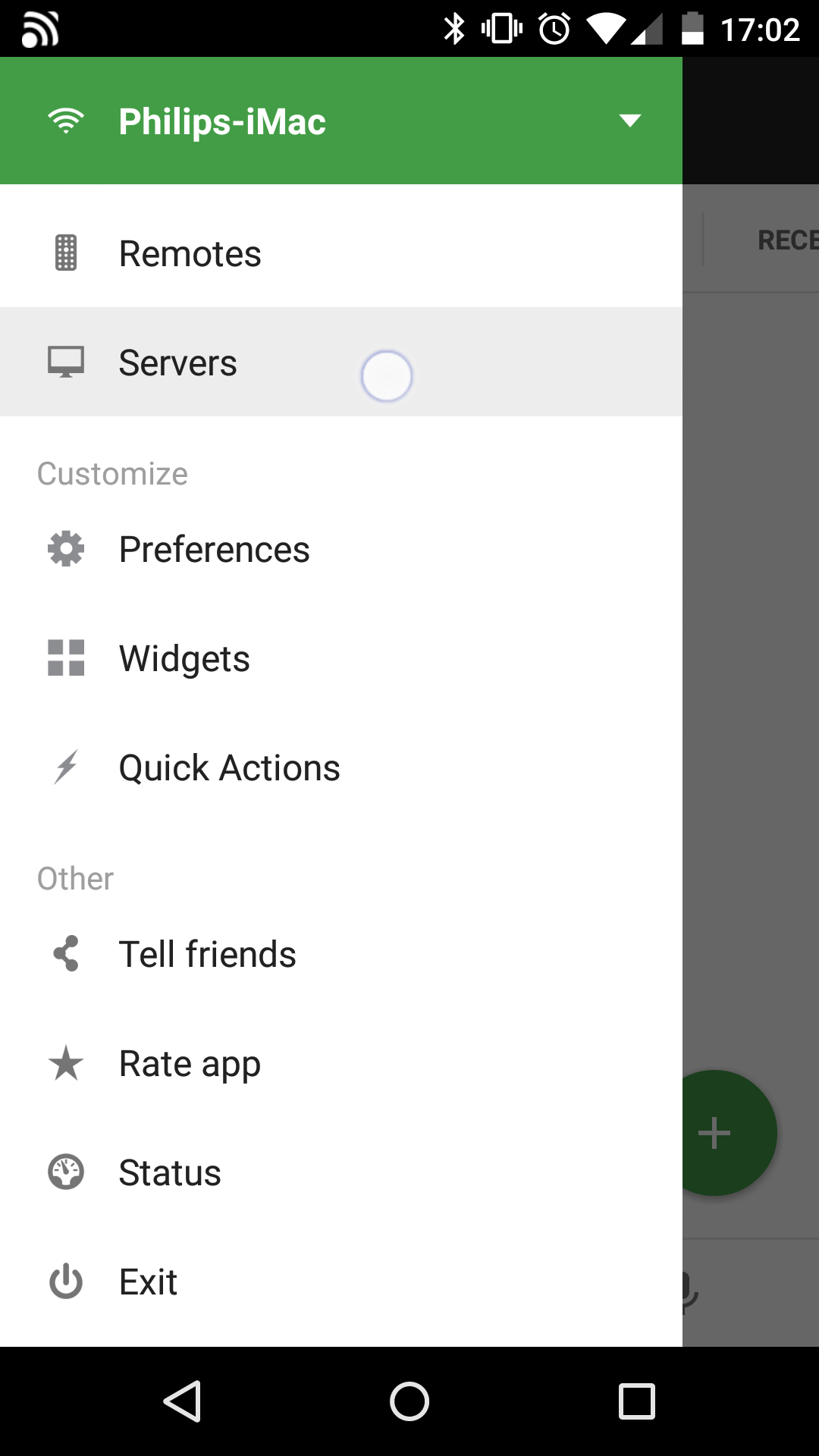

Перетворення Android-смартфона на локальний пульт керування за допомогою Unified Remote

У випадках, коли необхідно керувати комп’ютером з Android-смартфона в межах однієї кімнати і немає потреби у відображенні екрана, доцільно скористатися Unified Remote. Цей додаток об’єднує в одному рішенні одразу кілька функцій комп’ютера, зокрема мишу, клавіатуру, кнопку живлення, файловий менеджер, керування мультимедіа та командний рядок.

Unified Remote працює виключно в межах локальної мережі, тобто смартфон і комп’ютер повинні бути підключені до однієї Wi-Fi-мережі або з’єднані через Bluetooth. За відсутності такого з’єднання додаток не функціонуватиме.

Додаток є кросплатформним і доступний для Windows, macOS, Android та інших систем, що спрощує налаштування. Для початку роботи необхідно виконати такі дії:

Підключити смартфон і комп’ютер до однієї Wi-Fi-мережі.

Встановити Unified Remote на Android-смартфон і Unified Remote Server на комп’ютер.

У мобільному додатку натиснути кнопку «I’ve installed the server».

За потреби увімкнути Bluetooth для альтернативного способу з’єднання.

Натиснути «Let’s get started» для переходу на головний екран.

Для використання смартфона як миші необхідно:

Вибрати пункт Basic Input у меню.

Надати додатку всі необхідні дозволи.

Використовувати жести, показані на екрані, наприклад дотик двома пальцями для правої кнопки миші або довге натискання для виділення об’єктів чи тексту.

Для введення тексту з Android-смартфона на комп’ютері слід:

Вибрати пункт Keyboard у розділі Remotes.

Вводити текст за допомогою екранної клавіатури.

Використовувати стандартні комбінації клавіш, такі як Ctrl + C для копіювання або Ctrl + A для виділення всього.

Відкривати меню «Пуск» за допомогою клавіші Win на Windows.

Варто враховувати, що через бездротовий характер роботи Unified Remote може виникати незначна затримка між діями, виконаними на смартфоні, та їх відображенням на комп’ютері.

The post Як керувати комп’ютером за допомогою телефону Android appeared first on .